کاربران محتاط بدون وجود اعتماد و امنیت تجارت الکترونیک ، از اینترنت استفاده نمیکنند و به روشهای سنتی تجارت میکنند.

برای مقابله با این روند مسئله امنیت تجارت الکترونیک و وبسایتهای مشتری مدار باید بهطورجدی موردبررسی قرار بگیرند و طرحی جدی را دنبال کنند.

این معیارهای امنیتی باید کامل و اجرایی باشند و باعث جلوگیری از عملیات تجارت الکترونیک نشوند.

این مقاله به بحث در مورد مسائل شبکهای و امنیتی در کامپیوتر میپردازد برخی از تهدیدات را برای امنیت تجارت الکترونیک و حریم خصوصی کاربران بیان میکند.

این تهدیدات از جانب هکرها و خود سایتهای تجارت الکترونیک هستند.

نتایج همچنین نشان میدهد که نگرانیهای حریم خصوصی و امنیت اصلیترین مانع برای خرید اینترنتی هستند.

مفهوم این است که سازمان موفق سازمانی است که تلاش کند تا به کاربران خود اطمینان دهد که مسائل حریم خصوصی او امن است.

1- مقدمه

گسترش سریع اینترنت و رشد مقرونبهصرفه فنآوریهای کلیدی آن را قادر میسازد تا با انقلابی فنآوری اطلاعات و ایجاد فرصتهای بیسابقهای برای توسعه برنامههای کاربردی در مقیاس بزرگ توزیعشده عمل نماید.

در همان زمان، نگرانی رو به رشد امنیت برنامههای کاربردی مبتنی بر وب، که بهسرعت در حال گسترش بر روی اینترنت هستند وجود دارد.

بهعنوانمثال، تجارت الکترونیک- در طول چند سال آینده پیشرو بیش از 1 تریلیون دلار بازار نرمافزار مبتنی بر وب است.

برای مثال برنامههای مبتنی بر وب در تجارت الکترونیک حدود یک تریلیون در چند سال اخیر در بازار رشد داشتهاند.

اما امنیت این برنامه یک کابوس شبانه برای مشتریان و سازمانهای تجاری به علت دسترسی ناشناخته به اطلاعات کارتهای اعتباری تبدیل شده است.

دیگر برنامههای مبتنی بر وب با مسائل خصوصی و امنیت دارای سرویس محافظت و سرویسهای آنلاین هستند و تجارت نیز دارای دو قسمت عمومی و خصوصی است.

بیشتر این برنامهها توسط سیستم مدیریت گردش کاری پشتیبانی میشوند.

تعداد زیادی از سازمانهای خصوصی و عمومی بر پایه سیستم مدیریت گردش کاری هستند و در حال یافتن راههایی برای بهبود خدمات و فرایند تصمیمگیری امن هستند.

برای بهرهبرداری مؤثر از برنامههای کاربردی وب و تجارت الکترونیک، امنیت یک موضوع کلیدی است.

تهدید امنیت تجارت الکترونیک شامل نقض کنترل دسترسی، نقض تمامیت، خرابکاری، تقلب، نقض حریم خصوصی، و همچنین محرومیت از خدمات و زیرساختهاست.

تمام این تهدیدات جمعی بهعنوان جنگ سایبری و یا سایبر تروریسم شناخته شدهاند.

اساساً جنگ سایبری در مورد خرابکاری در وب و خراب کردن تمام اجزای آن است بهطوریکه دشمن یا نظام مخالف فروریزد.

در حال حاضر مقدار زیادی از پولهایی که توسط دولتهای مختلف در آمریکا و غرب اروپا برای انجام تحقیقات در حفاظت از وب و جلوگیری از جنگ سایبری و تروریسم سایبری است وجود دارد.

2- امنیت در محیط وب

کاربران نهایی هنگام استفاده از مرورگرهای وب در معرض خطرات امنیتی، حفظ حریم خصوصی و آسیبپذیریهای مرورگرها قرار دارند که این منجر به خطر انداختن امنیت مشتری وب است.

اطلاعات کاربر مانند: نام، نام دستگاه ورودی را میتوان جمعآوری کرد و پروفایل کاربر را ساخت و درنتیجه، نگرانیهای جدی حفظ حریم خصوصی را افزایش داد.

کوکیها، دادههای ذخیره شده بر روی دستگاه مشتری هستند و با جابجایی بین سرویسگیرنده و سرویسدهنده در هنگام اتصال اطلاعات، بهمنظور جمعآوری اطلاعات استفاده شوند.

یک منبع آسیبپذیر در محل مشتری از استفاده مطالب اجرایی در وب مانند: اپلت های جاوا، کنترلهای اکتیو ایکس و... وجود میآید.

نسخه بهبودیافته JDK1.2، اجازه میدهد اپلتها را امضا کرد، نیاز به مشتری به استفاده از یک خطمشی امنیتی برای اپلتها دانلود میشود.

بسیاری از سایتها نیز از تکنولوژی تحمیل برای ارائه محتوای وب به مشتریان استفاده میکنند.

این فرآیند میتواند در نقض امنیت تجارت الکترونیک جدی باشد، به دلیل اینکه ارائهدهنده محتوا میتواند آسیبپذیری مرورگر را با ارسال کدهای اجرایی مخرب و با تحمیل کردن حجم بالایی از اطلاعات در بهرهبرداری، امنیت را نقض کند.

سرورهای شبکه مکانهایی هستند که بیشتر خدمات شبکه در آن قرار دارند.

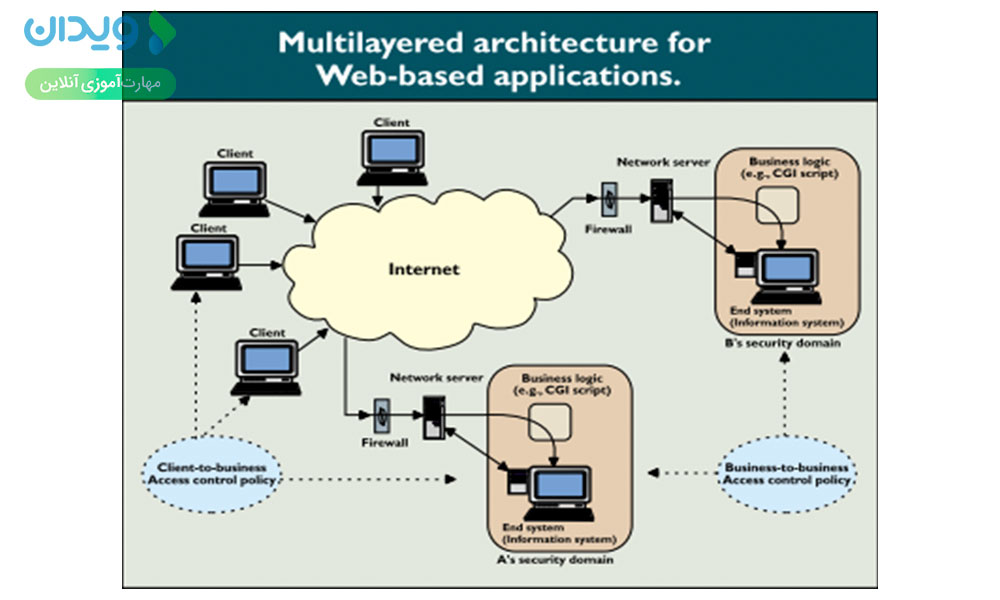

مانند: وب سرور، سرور ایمیل و غیره. تکنولوژی دیوار آتش به محبوبترین روش دفاعی برای این سرویسدهندهها در برابر اینترنت نامطمئن و باز، همانطور که در شکل 1 نشان داده شده، تبدیل شده است.

هرچند فایروال میتواند از ترافیک غیرقانونی در اینترنت و شبکههای شرکتها، جلوگیری کند.

اما با درخواستهای قانونی که از فایروال عبور میکند ممکن است برای یک حمله مبتنی بر داده در شبکه و یا در پایانه سیستم استفاده شود.

پیکربندی فایروال و سرورهای شبکه، نیازمند توانمندی و مستعد خطا است.

این نیاز به محدود کردن و یا کاهش پیچیدگی در فایروالها و شبکهها و مکمل فایروال با قوه امنیتی مبتنی بر میزبان دارد.

در شبکههای شرکتهای بزرگ، حمله خودی امنیت اجتماعی در حال رشد است.

یک تحقیق مشترک در جرائم رایانهای انجامشده توسط موسسه امنیت کامپیوتر (CSI) و اف بی آی نشان میدهد که جدیترین خسارات در شرکتها و دسترسیهای غیرمجاز توسط افراد خودی رخ میدهد، و 71 درصد از پاسخدهندگان این را تشخیص داده بودند.

بنابراین، یک نیاز قوی درحالتوسعه به مدلهای جدید کنترل دسترسی و رسیدگی به نیازمندیهای امنیتی متنوع در وب برنامههای کاربردی هستند. [9]

3- کنترل دسترسی

زیرساختهای کلید عمومی، یک توسعه مهم برای پرداختن به نگرانیهای امنیتی برنامههای کاربردی وب بوده است.

این واقعیت که حملات خودی تهدیدی قابلتوجه هستند، بیشتر تأکید نیاز به قوای امنیتی میزبان، برای احراز هویت و کنترل دسترسی خدمات قابلتوجهی است، که باید در میزبان مستقر شوند.

تهدید حمله خودی یک نیاز قوی برای مدیریت امنیت تجارت الکترونیک و مدیریت کارآمد توابع در یک شرکت را بیشتر نشان میدهد.

امنیت مبتنی بر میزبان همچنین میتواند به سرور شبکه و فایروال برای امنیت اینترانت کمک کند.

مدل امنیتی است که اجازه میدهد مدیریت امنیت کارآمد شود و مدیریت بتواند برای محیطهای چند دامنه، که در آن تعامل میان حوزهها ناهمگن و فشرده بسط داده شود.

نمونه برنامههای کاربردی محیط چند دامنه عبارتاند از: تجارت الکترونیک، پایگاه دادههای شرکتها و دولتهای دیجیتال.

چنین برنامههای کاربردی نیاز به اتصال و همکاری منطقی کسبوکار خود در حال حفاظت از اطلاعات حساس دارند.

شکل 1: معماری چندلایه برای برنامههای تحت وب

وب در درجه اول از روش ابرمتن برای اشاعه اطلاعات استفاده میکند.

با رشد برنامههای کاربردی تجارت الکترونیکی، وب بهسرعت به محیط تبادلی و تراکنشی و فعال فشرده تبدیل شده است.

برای وب، مدلهای دسترسی و مکانیزم باید ساده در تغییرات پویا، محتوا و متن اطلاعات باشند، و امکان اجازه نظارت بر حالت سیستم و تسهیل انجام فعالیتهای معاملاتی روابط را داشته باشند.

مدلهای دسترسی موجود فاقد این ویژگیها هستند. [9]

3-1 سیاستهای کنترل دسترسی برای تجارت الکترونیک و وب

در مورد سیاستهای مختلف نیاز است کاربران تنها به اطلاعات مجاز دسترسی داشته باشند.

اگرچه چندین تلاش برای توسعه مدلهای کنترل دسترسی در محیطهای پایگاه دادههای سنتی ساخته شده است، اما محیط تجارت الکترونیک کاملاً متفاوت از محیطهای پایگاه داده سنتی است که چندین مدل مشخص شده دارند.

تفاوت اصلی این است که تجارت الکترونیک نیاز به توانایی برای مشخص کردن سیاستهای کنترل دسترسی رساتر از آن در DBMS("سامانه مدیریت پایگاه داده" وظیفه اصلی DBMS نگهداری اطلاعات است.

آنچه باعث تفاوت این سامانه با دیگر سامانههای نگهداری فایلی میشود قابلیتهای اوست ازجمله: مخفی کردن سختافزار ذخیرهسازی از دید برنامه/بازیابی اطلاعات با کمک پرسوجوهای پیشرفته/امنیت, یکپارچگی, تهیهٔ پشتیبان, اصلاح خطا/استفاده همزمان و استفاده از راه دور) ها سنتی است.

در محیطهای پایگاه دادههای معمولی کنترل دسترسی معمولاً برابر مجموعهای از مجوزهای اعلام شده توسط مأموران امنیتی و یا کاربران با توجه به برخی سیاستهای امنیتی انجام میشود.

مجوز بهطورکلی بر اساس سه پارامتر <U، O، P> مشخص شده است. این مشخص سه گانه است که کاربران U مجاز است تا با امتیاز P به شی o دسترسی داشته باشند.

چنین الگویی ساده است و برای یک محیط پویا مانند تجارت الکترونیک نیاز به بازنگری داریم و چنین سهتاییهایی مناسب نیستند.

علاوه بر این، در محیط تجارت الکترونیک منابعی که محافظت میشوند تنها دادههای سنتی نیستند، بلکه دانش و تخصص هم است.

چنین ویژگی برای انعطافپذیری بیشتر در تعیین سیاستهای کنترل دسترسی تغییر ایجاد میکند.

مکانیزم کنترل دسترسی باید بهاندازه کافی برای پشتیبانی و حفاظت از طیف گستردهای از اشیاء ناهمگن قابلانعطاف باشد.

دومین نیاز مرتبط پشتیبانی از کنترل دسترسی مبتنی بر محتوا است.

کنترل دسترسی مبتنی بر محتوا اجازه میدهد تا به بیان سیاستهای کنترل دسترسی برای حفاظت از محتوایشی بپردازیم.

این یک نیاز مهم است از اغلب اشیاء با توجه به نوع و ساختار محتویات مختلف خود درجهای از حساسیت برای حفاظت داشته باشند.

بهمنظور حمایت از کنترل دسترسی مبتنی بر محتوا، سیاستهای کنترل دسترسی باید اجازه دهد که وضعیت در برابر محتوایشی حمایت شود.

نیاز سوم مربوط به ناهمگونی افراد است که نیاز به سیاستهای کنترل دسترسی بر اساس ویژگیهای کاربر و مدارک آن بر اساس ویژگیهای بسیار خاص و منحصربهفرد (بهعنوانمثال، شناسه کاربر) مربوط، به هرکس است.

یک راهحل ممکن، برای توجه بهتر به پروفایل کاربر، تدوین سیاستهای کنترل دسترسی برای حمایت از تصور گواهینامه.

یک گواهینامه مجموعهای از ویژگیهای در مورد یک کاربر و مربوط به اهداف امنیتی است (در یک سازمان بهعنوانمثال، سن، موقعیت، پروژههای در حال کاربر). استفاده از گواهینامه اجازه میدهد تا مدیر امنیتی بهطور مستقیم به بیان سیاستهای امنیتی مرتبط با آن و نزدیک به ساختار سازمانی بپردازد.

بهعنوانمثال، با استفاده از گواهینامه، میتوان بهسادگی سیاستهایی مانند "کارکنان دائم فقط میتوانند به اسناد مربوط درون سیستم دسترسی داشته باشند را" تنظیم کند.

ما باور داریم که زبان XML میتواند نقش کلیدی را در کنترل دسترسی به برنامههای کاربردی تجارت الکترونیک بازی کند.

دلیل این است که XML در حال تبدیلشدن به زبان مشترک بینالمللی برای تبادل سند در سراسر وب، و نیز تبدیلشدن به زبانی برای تجارت الکترونیک است.

بنابراین، نیاز به ساخت XML امن، با ارائه مکانیسمهای کنترل دسترسی بهطور خاص به حفاظت از اسناد XML طراحیشده وجود دارد.

از سوی دیگر، اطلاعات کنترل دسترسی (سیاستهای کنترل دسترسی و گواهینامه کاربر) را میتوان با استفاده از XML بیان کرد.

سرویس دایرکتوری زبان نشانهگذاری متن پایه و اساسی را فراهم میکند: یک استاندارد برای برقراری ارتباط با خدمات دایرکتوری که مسئول ارائه / تصدیق هویت اعتبار کاربر خواهد بود.

این نوع یکنواخت دارای دو قابلیت حفاظت اشیاء و کنترل دسترسی به اطلاعات دارای مزایای متعددی است.

اول، سیاستهای کنترل دسترسی را میتوان به سیاستها و اعتبار خود اعمال میشود.

برای مثال، برخی خواص اعتبارنامه (مانند نام کاربری) ممکن است برای همه قابلدسترس ساخته شده باشد، درحالیکه خواص دیگر ممکن است تنها به یک کلاس از کاربران محدود شود و فقط برای بعضی قابلمشاهده است.

علاوه بر این، استفاده از یک زبان مبتنی بر XML برای تعیین اعتبار و سیاستهای کنترل دسترسی ثبت اطلاعات کاربری امن و با استفاده از سیاستهای کنترل دسترسی را تسهیل میکند. [12]

4- عناصر امنیتی در تجارت الکترونیک

استراتژیهای امنیت تجارت الکترونیک با دو موضوع در ارتباطند: حفاظت از یکپارچگی شبکه کسبوکار و سیستمهای داخلی آن، و ایجاد امنیت در تراکنشات بین مشتری و کسبوکار.

ابزار اصلی استفاده برای حفاظت از شبکه داخلی کسبوکار فایروال است.

فایروال یک سختافزار و نرمافزار است که اجازه میدهد تنها کاربران با ویژگی خاص برای دسترسی به یک شبکه محافظتشده ورود کنند.

طرح اصلی قرار بود تنها امکان خدمات خاص (مانند، ایمیل، دسترسی به وب و...) را بین اینترنت و شبکه داخلی برقرار کند.

فایروال در حال حاضر به نقطه اصلی دفاع در معماری امنیت کسبوکار تبدیل شده است.

بااینحال، فایروال باید بخش کوچکی از زیرساختهای امنیتی کسبوکار باشد.

ابزارهای هکری نیز مانند SMTPTUNNEL و ICMPTUNNEI وجود دارد که به هکرها اجازه میدهند که اطلاعات را از طریق پورتهای مجاز انتقال دهند.

ویروس "ILOVEYOU" به دلیل مجاز بودن به ورودی و خروجی ایمیل موفق به نفوذ در شبکههای دیوار آتش شد و اطلاعات را منتقل میکرد.

کرمهای کد قرمز و نیمدا نیز از طریق فایروال وارد میشدند چراکه آنها از طریق پورتهای استاندارد وب سرور به سیستم دسترسی داشتند.

امنیت تراکنش برای جذب اعتماد مشتریان در یک سایت تجارت الکترونیک خاص حیاتی است.

امنیت تراکنش بستگی به توانایی سازمان برای تضمین حریم خصوصی، تشخیص هویت، جامعیت، در دسترس بودن و جلوگیری از درخواستهای ناخواسته است.

حریم خصوصی تراکنش میتواند توسط نرمافزارهای نظارت شبکه بهطور نامشخص مانند برنامههای اسنیفر مورد تهدید واقع شود.

این برنامهها عموماً در نقطه نهایی ارتباط شبکه یافت میشوند. انواع مختلفی از دفاع در مقابل این حملات ازجمله رمزنگاری و توپولوژیهای چرخشی شبکه وجود دارد.

اعتماد و اطمینان تراکنش نیازمند حذف هرگونه مسیریابی تراکنشهای واقعی و دادهها از بین وبسایتهاست.

ضبط پیامها نیز یک بحث مجزاست و نیازمند شناسایی تراکنش واقعی انجام شده است.

گرههای میانی که وظیفه کنترل دادههای تراکنش را بر عهده دارند نباید دادهها را بهغیراز زمان تراکنش مورداستفاده قرار دهند.

رمزنگاری یکی از مطمئنترین روشهای ایجاد امنیت است. جامعیت تراکنش نیز نیازمند روشهایی است که از تغییر تراکنش در هنگام ارسال و دریافت از کاربر جلوگیری میکند.

کدهای کنترل خطا نیز روشی برای جلوگیری از تغییر تراکنش هستند.

روشهای رمزنگاری مانند کلید مخفی، کلید عمومی و امضای دیجیتال از معمولترین روشهای حفظ حریم خصوصی تراکنش هستند.

از معمولترین ضعف این روشها این است که اینها به امنیت نقاط نهایی سیستمها برای حفاظت از تغییر دادن کلیدها وابستهاند.

پاراگراف زیر در مورد آسیبپذیر بودن بک مدل کلاینت سرور بحث میکند.

حملات اخیر هکرها هجوم مستقیم به سرور است زیرا آنجا مکان ذخیره دادههاست.

هرچه مدیران یک سرور باتجربهتر و بهتر باشند امکان نفوذ هکرها در آن کمتر است پس هکرها توجه خود را به نفوذ در شبکه و تزریق به شبکه جلب کردهاند.

آنها قادر به ادامه براندازی سرورها با متوقف کردن جریان ترافیک متن در داخل و خارج از سرور بودند.

ترافیک رمزنگاری شبکه، تبدیل شبکه به یک توپولوژی تغییریافته و فیلتر کردن دسترسی ناشناخته برخی از اقدامات متقابل به این "حمله اسنیف" بود.

در پاسخ به این، هکرها بهسادگی به سمت سرویسگیرنده منتقل شدند و این زمانی بود که بسیاری از معماریهای امنیت شبکه شکست خوردند. برای چه؟

با نگاهی به معماری سیستمعامل در سمت سرویسگیرنده، مشاهده میکنیم که: سیستمعامل مورداستفاده در سرور بر روی سیستم مشتری یا کامپیوتر مکینتاش، بر روی سرویسگیرنده نیز استفاده میشود.

اگر سیستمعامل کلاینت همان سیستمعامل سرور باشد، پس همان مکانیسمهای دفاعی سرور را میتوان بر روی سیستم مشتری استفاده کرد.

بااینحال، اگر معماری سیستمعامل سرویسگیرنده بر روی ویندوز 9x یا MACOS اجرا شود، هیچ دفاعی مؤثر نیست.

این سیستمعاملها هیچ سیستم امنیت طراحیشدهای در ساختار خود ندارند و به همه اجازه میدهند که به سیستم دسترسی داشته باشند و قادر به به دست آوردن کنترل آن باشند.

این معماری سیستمعامل ادامه خواهد داشت تا ابتلا به ویروس و تروجان و حملات اسبهای تراوا.

دو حمله اصلی به مدل کلاینت سرور در تجارت الکترونیک ویروسها و اسبهای تروجان هستند.

ویروسها بهسادگی به وجود میآیند و بهطور ساده تخریب میکنند اما تهدید مهمتر اسبهای تروجان هستند.

زیرا آنها به تمامیت و کامل بودن دادهها حمله میکنند و شکست آنها دشوارتر است.

ویروسها یک تهدید مزاحم در امنیت تجارت الکترونیک جهان هستند.

آنها فقط به خراب کردن عملیات تجارت الکترونیک میانجامند و باید بهعنوان یک ابزار منع سرویس (DOS) نامیده شوند.

اسبهای تروجان برنامههای کنترل از راه دور و معادل تجاری آنها جدیترین خطر برای تجارت الکترونیک هستند.

برنامههای اسب تروآ امکان حمله به تمامیت دادهها و دستکاری سیستم مشتری با نشان دادن خود بهصورت بهظاهر معتبر را میدهند و حلوفصل مشکلات ایجادشده توسط آنها بسیار دشوار است.

یک هکر میتواند دستورات جعلی را به سیستم یک قربانی و سرور تجارت الکترونیک بدهد که مشخص نباشد جعلی یا واقعیاند.

حفاظت از رمز عبور، رمزگذاری ارتباطات کلاینت سرور، طرحهای رمزگذاری کلید عمومی و خصوصی و همه این روشها با یک واقعیت ساده بیاثر میشوند که برنامه اسب تروجان هکر میتواند تمام متن را قبل از رمزگذاری مشاهده کنند.

شخص تنها زمانی که هک میشود میتواند خطر را درک کند. [2]

5- نگرانیهای امنیت و تهدیدات

اگرچه بسیاری از تبلیغات در مورد امنیت اینترنت به خطرات بالقوه مشتریانی که از کارتهای اعتباری برای خرید الکترونیکی استفاده میکنند است، تقلب در پرداخت نیز یک تهدید بزرگ برای تجارت مبتنی بر اینترنت (مورفی، 1998) است.

دستورات جعلی یا غیر معتبر بهحساب بهعنوان یکششم از همه خرید اقدام در اینترنت است.

تهدیدات امنیتی نهتنها شامل شکست و اختلال در تکنولوژی هستند، بلکه وسیله، جعل هویت نیز هستند، سرقت هویت یکی از مسائل جدی است که همه باید در مورد (جین، 1998) آن نگران باشند.

هک کامپیوتر دیگر مشکل جدی است. هک هم میتواند خوب و یا یک فعالیت مخرب باشد. [5]

6-تهدیدات امنیتی در تجارت الکترونیک _نیازمندیها

نیازمندیهای امنیتی تجارت الکترونیکی را میتوان با بررسی روند کلی، شروع از فعالیتهای مصرفکننده تا سرور تجارت موردمطالعه قرار داد.

با توجه به هر یک از لینکهای منطقی در " زنجیره تجارت "، دارایی که باید از آن محافظت شود اطمینان حاصل کردن از تجارت الکترونیک امن که شامل کامپیوتر سرویسگیرنده، پیام کانالهای ارتباطی، وب و سرورهای تجارت - ازجمله هر سختافزار متصل به سرور است.

درحالیکه ارتباطات از راه دور قطعاً یکی از داراییهای عمده است که باید محافظت شود، ارتباطات مخابراتی تنها نگرانی در کامپیوتر و تجارت الکترونیک و امنیت نیستند.

بهعنوانمثال، اگر ارتباط مخابراتی امن ساخته شد. اما هیچ اقدامات امنیتی برای هر مشتری به اجرا در نیامد کامپیوتر و یا تجارت و سرویسدهندههای وب، پسازآن هیچ امنیت ارتباطاتی وجود ندارد.

6.1 تهدیدات مشتری

در محتوای ابتدایی وب اجرایی، صفحات وب بهطور عمده ثابت بود.

در HTML کد زده میشدند، و صفحات استاتیک میتواند قسمت کوچکی از محتوای صفحهنمایش را نشان دهد و لینک مرتبط به صفحات با اطلاعات اضافی را ارائه دهد.

بااینحال، امروزه استفاده گسترده از محتوا تغییر کرده است و بهصورت فعال درآمده است.

6.1 الف) محتوای فعال: محتوای فعال به برنامههایی اطلاق میشود که بهصورت شفاف در صفحات وب تعبیهشدهاند.

محتوای فعال میتواند گرافیک در حال حرکت، دانلود و بازی صوتی، و یا اجرای برنامههای گسترده مبتنی بر وب باشد.

محتوای فعال در تجارت الکترونیک برای علاقهمندیها و افزودن کالای خرید به یک سبد خرید و محاسبه مقدار فاکتور کل، ازجمله مالیات بر فروش، حملونقل، و هزینههای حملونقل مورداستفاده قرار میگیرد.

بهترین و شناختهشدهترین اشکال محتوای فعال اپلت های جاوا، کنترلهای اکتیو ایکس، جاوا اسکریپت، و VBScript هستند.

ازآنجاکه ماژول محتوای فعال در صفحات وب تعبیهشده، میتوان آنها را بهطور کامل برای هرکسی که در حال مشاهده یک صفحه حاوی آنهاست شفاف باشند.

هرکسی میتواند محتوای فعال مخرب جاسازیشده در صفحات وب را ببیند.

این روش تحویل، به نام اسب تروآ نامگذاری شده است، بلافاصله آغاز میشود و اقداماتی که باعث آسیب میشود را اجرا میکند.

کدهای جاسازیشده در محتوای فعال صفحات وب که در تجارت الکترونیک هستند خطرات امنیتی را به دنبال دارند.

برنامههای مخرب بی سروصدا از طریق صفحات وب میتوانند شماره کارت اعتباری را نشان دهند، نامهای کاربری، کلمه عبور که غالباً در کوکیها ذخیرهشده است را نیز نشان دهند.

زیرا اینترنت بیحدومرز است و نمیتواند پاسخ یک نمایش صفحه وب خود را به دیگری به یاد داشته باشد.

کوکیها به حل مشکل، به خاطر سپردن اطلاعات مشتری، سفارش و یا نام کاربری و یا کلمه عبور کمک میکنند.

محتوای فعال خرابکار با استفاده از کوکیها میتواند مطالب را از سمت سرویسگیرنده و فایلها را نشان دهد یا حتی میتواند فایلهای ذخیرهشده بر روی کامپیوتر سرویسگیرنده را از بین ببرد.

6.1 ب) کدهای مخرب: ویروسهای کامپیوتری، کرمها و اسبهای تروجان نمونههایی از کدهای مخرب میباشد. اسب تروجان برنامهای است که یک تابع مفید است، اما انجام یک اقدام غیرمنتظره است.

ویروس یک قطعه کد است که با اتصال به نسخه اجرایی موجود است. یک کرم یک برنامه است که خود را تکرار میکند و باعث اجرای نسخه جدید میشود. این میتواند خطرات را در سمت سرویسگیرنده ایجاد کنید.

6.1 پ) حمله تغییر هویت سمت سرور: حمله گرهای تغییر قیافه یک قربانی را به باور اینکه نهادی که با آن در ارتباط است یک نهاد متفاوت است وامیدارد.

بهعنوانمثال، اگر کاربر سعی کند برای ورود به یک کامپیوتر در سراسر اینترنت بهجای یک کامپیوتر دیگر به نظر برسد، یک کاربر جعلی است.

این ممکن است یک حمله غیرفعال باشد (که در آن کاربر برای احراز هویت دریافتکننده تلاش نمیکند، بلکه فقط به دسترسی به آن تلاش میکند)، اما معمولاً حمله فعال (که در آن تغییر قیافه دهنده به مسائل مربوط به کاربران در مورد هویت خود با هدف گمراهی پاسخ میدهد). [11]

6.2 تهدید کانال ارتباطی

اینترنت بهعنوان زنجیره الکترونیکی ارتباط یک مصرفکننده (مشتری) به تجارت الکترونیک در خدمت منابع (سرور) است. پیام در اینترنت طی یک مسیر تصادفی از یک گره منبع به گره مقصد میرود.

پیام از طریق تعدادی از رایانههای متوسط در شبکه قبل از رسیدن به مقصد نهایی عبور میکند. تضمین اینکه هر کامپیوتر در اینترنت که از طریق آن پیام امن و غیر خصمانه است غیرممکن است.

6.2 الف) تهدیدات محرمانگی: محرمانگی جلوگیری از افشای اطلاعات بهصورت غیرمجاز است. نفوذ در محرمانگی در وب بسیار دشوار است. فرض کنید یکی به یک وبسایت www.anybiz.com - واردشده است که دارای یک فرم با جعبه متن برای نام، آدرس، و آدرس ایمیل است.

زمانی که فردی جعبه متن را پر میکند و بر روی دکمه انتخاب کلیک میکند، اطلاعات به وب سرور برای پردازش ارسال میشود. یکی از روشهای محبوب انتقال دادهها به یک وب سرور، جمعآوری پاسخهای جعبههای متن و جایدهی آنها در انتهای URL سرور هدف است.

سپس دادههای جمعآوریشده و درخواست HTTP برای ارسال دادهها به سرور ارسال میشود. حالا فرض کنید کاربر تغییر عقبده دهد و تصمیم بگیرد منتظر پاسخ از سرور anybiz.com نماند، و به وبسایت دیگری مانند www.somecompany.com جهش کند somecompany.com.

ممکن است به جمعآوری جمعیت وب و وبسایتهایی که از آن به وبسایت خود ورود کردهاند (www.anybiz.com). بپردازد، با انجام این کار، somecompany.com محرمانگی را شکسته است و با ثبت اطلاعات محرمانه کاربر محرمانگی را نقض کرده است. [11]

6.2 ب) تهدیدات جامعیت: وقتیکه یک حزب غیرمجاز میتواند یک جریان پیام از اطلاعات را تغییر دهد تهدید جامعیت نام دارد. معاملات بانکی محافظت نشده در معرض نقض جامعیت هستند.

بهعنوانمثال خرابکاری سایبری از نقض جامعیت است. خرابکاری سایبری محو کردن الکترونیکی صفحه وبسایت موجود است.

تغییر ظاهر و یا spoofing - تظاهر به نمایندگی از یک وبسایت بهعنوان وب اصلی و یا زمانی که آن وب واقعاً جعلی است، یکی از راههای ایجاد خرابی در وبسایت است.

با استفاده از یک حفره امنیتی در سرور نام دامنه (DNS)، عاملان میتوانند آدرس وبسایت خود را در محل یکی از وبسایتهای واقعی برای بازدیدکنندگان وبسایت و کلاهبرداری جایگزین کنند.

تهدید جامعیت میتواند مالی، حیاتی، پزشکی، و یا اطلاعات نظامی را تغییر دهد. این میتواند عواقب بسیار جدی برای کسبوکار و مردم داشته باشد.

6.2 ج) تهدید در دسترس بودن: هدف از تهدید در دسترس بودن، انکار و یا تأخیر سرویس و مختل شدن پردازش معمولی کامپیوتر و یا انکار پردازش بهطور کامل است.

برای مثال، اگر سرعت پردازش یک معامله دستگاه خودپرداز را کند، کند از یک یا دو ثانیه تا 30 ثانیه، کاربران دستگاههای خودپرداز را بهطور کامل رها میکنند.

بهطور مشابه، کاهش هر خدمات اینترنتی به مشتریان در وبسایت و یا سایتهای تجارت رقبا است. [11]

6.3 تهدیدات سرور

سرور لینک سوم در سهتایی مشتری، اینترنت و سرور است که مسیر تجارت الکترونیک بین کاربر و سرور تجارت است. سرور آسیبپذیر میتواند مورد سوءاستفاده توسط هرکسی قرار بگیرد و بهطور غیرقانونی اطلاعات را به دست آورد.

6.3 الف) تهدیدات وب سرور: نرمافزار وب سرور برای ارائه صفحات وب با پاسخ به درخواستهای HTTP طراحیشده است. درحالیکه نرمافزار وب سرور ذاتاً در معرض خطر نیست، این با وبسرویس بهعنوان هدف اصلی و طرح اصلی طراحیشده است.

هرچه نرمافزار پیچیدهتر باشد، احتمال آنکه شامل خطاهای برنامهنویسی، باگها، حفرههای امنیتی و نقاط ضعف امنیتی، بالاتر است.

6.3 ب) تهدید سرور تجارت: سرور تجارت، همراه با وب سرور، به درخواست از مرورگرهای وب از طریق پروتکل HTTP و اسکریپت CGI پاسخ میدهد.

چند قطعه نرمافزار شامل مجموعه نرمافزار سرورهای تجارت، ازجمله سرور FTP، پست الکترونیکی، سرور ورود از راه دور و سیستمعامل بر روی ماشین میزبان وجود دارند.

هر یک از این نرمافزارها میتوانند حفرههای امنیتی و اشکالاتی را داشته باشد.

6.3 ج) تهدیدات پایگاه داده: سیستمهای تجارت الکترونیک دادههای کاربر را ذخیره کرده و اطلاعات تولیدی را از پایگاه دادههای متصل به وب سرور بازیابی میکنند.

علاوه بر اطلاعات مربوط به محصول، پایگاه داده متصل به وب حاوی اطلاعات ارزشمند و خصوصی است که اگر فاش شد و یا تغییر کرد میتواند جبرانناپذیر باشد.

برخی از بانک اطلاعاتی ذخیرهشده نام کاربری/رمز عبور غیر امن هستند. اگر کسی اطلاعات احراز هویت کاربران را به دست آورد، و سپس از آنها برای جعل هویت بهعنوان یک کاربر پایگاه داده مشروع استفاده کرد، فاش شدن اطلاعات خصوصی و پرهزینه است.

6.3 د) خطرهای رایج دروازه رابط: رابط دروازه عمومی (CGI) ادوات انتقال اطلاعات از یک وب سرور به یک برنامه دیگر، مانند یک برنامه پایگاه داده را فراهم میکند و برنامههای انتقال دادهها ارائه محتوای فعال به صفحات وب است.

ازآنجاکه CGI ها برنامه هستند، آنها در حال حاضر یک تهدید امنیتی هستند اگر مورد سوءاستفاده قرار گیرند. درست مثل سرویسدهندههای وب، اسکریپتهای CGI میتوانند مجموعهای اجرا شوند.

با امتیازات CGI های مخرب با دسترسی آزاد به منابع سیستم قادر به غیرفعال کردن سیستم، هستند. برنامههای سیستم ممکن است به حذف فایلها، و یا مشاهده اطلاعات مالی و حساس مربوط به مشتری، ازجمله نامهای کاربری و کلمه عبور اجازه دهند.

6.3 ه) هک پسورد: سادهترین حمله به یک سیستم مبتنی بر رمز عبور، حدس زدن کلمه عبور است. حدس زدن کلمه عبور مستلزم آن است که دسترسی به، توابع مکمل و توابع احراز هویت بهدستآمده باشد.

اگر هیچیک از اینها برای مدتزمانی تغییر نکند رمز عبور حدس زده شده است، پسازآن مهاجم میتواند رمز عبور را برای دسترسی به سیستم استفاده کند. [11]

Phishing

کارشناسان معتقدند که متداولترین نوع حملات اینترنتی و سرقت هویت در فضای مجازی phishing است که تعداد و پیچیدگی آنها هم روزبهروز در حال افزایش است.

آنان میگویند که به علت وجود نقصهای امنیت تجارت الکترونیک در بسیاری از پروتکلهای email، امکان طرحریزی این حملات بهسادگی امکانپذیر است.

در این نوع حملات، شخص کلاهبردار با ارسال نامههایی با سربرگ و ظاهری مشابه با مؤسسات مالی و اعتباری مشهور از مشترکان خدمات آنها میخواهد تا با کلیک کردن روی لینکی که در نامه موجود است، اطلاعات مربوط به حسابهای بانکی خود را در بخشهای مختلف آن وارد کنند.

البته برای ترغیب کاربران به چنین کاری معمولاً از ترفندهای مختلفی استفاده میشود. درصورتیکه کاربران چنین کاری انجام دهند، حساسترین اطلاعات خود را مفت و مجانی در اختیار افراد خطرناکی قرار دادهاند.

تحلیلگران معتقدند که کاربران آمریکایی اینترنت در سال 2003 به خاطر چنین حملاتی مبلغی معادل با 4/2 میلیارد دلار ضرر کردهاند.

جالب آنکه در اکثر موارد خود کاربران کلمات عبورشان را در اختیار مهاجمان قرار دادهاند که به شیوه این کار در بالا اشاره شد. یکی از مؤسسات مالی اعتباری مشهور اعلام کرده که تنها در ژوئن سال 2004 بیش از 1400 بار با انواع حملات phishing مواجه شده است.

دیگر پژوهشها هم حاکی است که بیش از 57 میلیون آمریکایی بر این باورند که در سال 2004 میلادی email هایی دریافت کردهاند که با هدف فریب و سرقت اطلاعات محرمانه آنان ارسال شده بود.

تداوم چنین حملات خطرناکی موجب شده که تأکید بر توجه به الزامات امنیتی روزبهروز افزایش یابد. صاحبنظران معتقدند که انجام حملات phishing مبتنی بر اشکال بسیار پیشرفته مهندسی اجتماعی است.

در اکثر این حملات از قالبهای مشابه با قالبهای شرکتهای واقعی و خوشنام تجاری استفاده میشود و حتی آدرس فرستنده email دقیقاً مشابه با آدرس همان شرکت است.

در اکثر موارد طراحان حملات مذکور از وبسایتهای معیوب برای دریافت اطلاعات شخصی و مالی کاربران بهره میبرند.

Pharming

در حملات pharming معمولاً کاربران بهطور ناآگاهانه و بدون آنکه خودشان بفهمند بهسوی سایتهای آلوده هدایت میشوند. در این نوع از حمله برخلاف phishing، قربانیان نباید روی لینک موجود در email کلیک کنند تا حمله آغاز شود.

قربانیان pharming حتی متوجه نمیشوند که مرورگر آنها در حال باز کردن یک URL غلط ولی مشابه URL واقعی شرکتهای مالی و اعتباری است.

حمله pharming در صورتی موفقیتآمیز خواهد بود که مهاجمان بتوانند به درون دامنه نام سرور یا DNS نفوذ کنند و آن را تحت کنترل بگیرند. DNS اعدادی را که معادل با آدرس وبسایت است، در خود ذخیره میکند.

بهعنوانمثال هنگامیکه کاربر دامنه www.CDNOW.com را در مرورگر اینترنتی خود وارد میکند،DNS آن را به اسم متداول ثبتشده برای سایت ترجمه کرده و آن را به آدرس واقعی IP تغییر میدهد.

طراحان حملات pharming درواقع این فرآیند را کنترل کرده و اطلاعات عددی مربوط به وبسایت خود را بهجای DNS واقعی به ثبت میرسانند.

جالب آنکه میزان این حملات تا بدان حد افزایشیافته که بسیاری از کارشناسان امنیت اینترنت دیگر هرزنامهها را خطر اصلی فراروی کاربران فضای مجازی نمیدانند.

بلکه در مقابل سرقت هویت کاربران با انواع حقهها را بسیار خطرناکتر میدانند. آنها معتقدند که بهترین راه برای دفاع از خود در برابر این حملات استفاده از امکانات و تمهیدات امنیتی چندلایه است.

دفاع چندلایه معمولاً در 5 مرحله صورت میگیرد. برخی دیگر از صاحبنظران معتقدند که در انواع جدید سرقت هویت از دو منبع استفاده میشود.

یکی از آنها آسیبپذیریهای آشکار موجود در رایانه و نرمافزارهای کامپیوتری است. این نوع حملات معمولاً با استفاده از نرمافزارهایی استفاده میشود که فاقد وصلههای امنیتی جدید و بهروز هستند.

بهطورقطع تا زمانی که کاربران اینترنت به نصب این وصلهها، بخصوص در مورد سیستمعامل ویندوز بیاعتنایی کنند، خطر موفقیتآمیز بودن این حملات وجود دارد.

7-انواع حملات به سیستم های رایانه ای

اتفاقات بدی که در مورد سیستمهای رایانهای و یا اطلاعات یک سازمان پیش میآید و باعث زیان دیدن سازمان میگردد (فارغ از عمدی و یا تصادفی بودن اتفاق) حمله نامیده میشود.

چهار گروه اصلی حمله وجود دارد:

۱ - دستیابی (access)

۲ - تغییر (modification)

۳ - انکار سرویس (denial of service)

۴ - انکار (repudiation)

حملات ممکن است توسط ابزارهای تکنیکی که بهطور اختصاصی برای حمله طراحیشده، یا از طریق نقاط ضعف موجود در سیستم رایانهای انجام شود و یا ممکن است از طریق مهندسی اجتماعی رخ دهد.

مهندسی اجتماعی به معنی استفاده از ابزارهای غیر تکنیکی برای دستیابی غیرمجاز میباشد. برقراری تماسهای تلفنی یا حضور در یک سازمان بهعنوان یک کارمند، دو مثال از مهندسی اجتماعی است.

حملات مهندسی اجتماعی میتواند مخربترین نوع حملات باشد.

حملات دستیابی: یک حمله دستیابی، نوعی تلاش برای دستیابی مهاجم به اطلاعاتی است که مجاز به دیدن آنها نیست.

این حمله در هرجایی که اطلاعات قرار داشته باشد و یا در حال انتقال باشد ممکن است رخ دهد. این نوع حمله، حملهای علیه اعتبار و محرمانه بودن اطلاعات است.

حملات ایجاد تغییر: این نوع حمله، تلاشی برای تغییر اطلاعات است که مهاجم مجاز به انجام آن نیست.

این نوع حمله میتواند اطلاعات حساس یا اطلاعات عمومی را مورد هدف قرار دهد.

انواع حالتهای Modification:

۱ - تغییرات (Changes)

۲ - الحاق (Insertion)

۳ - حذف (Deletion)

حملات انکار سرویس: حملات انکار سرویس (DOS)، حملاتی هستند که کاربران قانونی را از دسترسی به منابع سیستم، اطلاعات یا تواناییها محروم میسازند.

حملات DOS معمولاً به مهاجم اجازه دستیابی یا تغییر اطلاعات در سیستم رایانهای یا در دنیای فیزیکی را نمیدهد. حملات DOS چیزی جز خرابکاری نیستند.

حملات انکاری: یک حمله انکاری، حملهای علیه جوابگویی سیستم میباشد. بهعبارتدیگر، تلاشی برای ارائه دادن اطلاعات غلط میباشد.

تغییر قیافه (Masquerading): تغییر قیافه تلاشی برای جا زدن خود بهجای فردی دیگر یا سیستمی دیگر میباشد. این حمله میتواند در ارتباطات بین افراد یا در معاملات و یا در ارتباط بین دو سیستم واقع شود.

8-حریم خصوصی مشتری

سوءاستفاده از حریم خصوصی مشتریان در حال تبدیلشدن به یک نگرانی در سطح مشتری، کسبوکار و دولت است.

یک مقاومت برای شرکت در انواع خاص معاملات و تراکنشهای تجارت الکترونیکی وجود خواهد داشت اگر اطمینان از حفظ حریم خصوصی کم باشد و یا وجود نداشته باشد. [2]

مسائل حریم خصوصی مشتری مسائل جدیدی نیستند. مشتریان سالیان سال است که نگران نحوه استفاده از دادهها و اطلاعات شخصی خود در دولت و اخیراً در تجارت هستند.

عصبیت و اعمال آنها به داشتن یک قانون حفاظت از حریم خصوصی منجر شد. همانطور که تعداد کاربران اینترنتی و استفاده از تکنولوژی در عموم در حال افزایش است، مسائل حریم خصوصی کاربران بیشتر اهمیت پیدا میکند.

مسئلهها و داستانهای قدیمی نیز به نگرانیهای حریم خصوصی اضافهشده است. مثلاً:

۱. گزارشگری که میتواند لیستی شامل اسامی. آدرسها. سن و شماره تلفن کودکان را به یک بازاریاب مواد غذایی بفروشد.

۲. کاربر اینترنتی که در اراگون ۲۲۲ دلار برای یک کپی از لیست اسامی شرکتهای اتومبیل و پلاک آنها روی اینترنت میگذارد و یک نرمافزار جستجو هم برایان مینویسد.

۳. یک مشترک اخبار امریکا که ناشر را مجبور به دادن نامها و آدرسها و علاقهمندیهای مشترکین خود برای سو استفاده از اطلاعات افراد میکند.

بنا بر گزارش، کمیته فدرال معاملات امریکا در سال ۱۹۹۹ اطلاعات هم بهطور مستقیم و هم غیرمستقیم از اینترنت جمعآوری میشوند هنگامیکه یک کاربر چت میکند.

پیامی را مینویسد. دریک سایت ثبتنام میکند. محصولی را میخرد اطلاعاتی را در فضای سایبر از خود ب جا میگزارد.

گزارشی از این اطلاعات میتواند بهطور غیرمستقیم و بدون اطلاع کاربر جمعآوری شود.

برای مثال یک گردش کاربر در یک وبسایت میتواند با یک فایل به نام کوکی ردیابی شود.

و بر روی کامپیوتر خودش ذخیره گردد به دلیل اینکه وبسایتها اطلاعات را مستقیم و غیرمستقیم جمعآوری میکنند میتوانند تصویر دقیقی را از کاربر و خانواده آن تهیه کنند.

کاربران اینترنت نیاز به احساس امنیت تجارت الکترونیک داشته باشند. کارشناسان حریم خصوصی مدافع حقوق دولت هستند، درحالیکه افراد تاجر خودتنظیمی را پیشنهاد میکنند.

باید مشتریان را در مورد نحوه استفاده از اطلاعاتشان آگاه کرد و امکاناتی را برای اولویتبندی امنیت اطلاعاتشان فراهم کرد.

دولت فدرال آمریکا سیاست خودتنظیمی را بهتر از تنظیم توسط دولت میداند. کنت عقیده دارد که یک برنامه داوطلبانه بهتر از چیزی است که توسط قانون تهیه شده باشد. [5]

مقاله جین برایانت کوین در مسائل حریم خصوصی لیستی از آیتمهای حساس و نیازمند توجه را نام برده است:

1. هیچ قانونی برای معامله و استفاده از اطلاعات وجود ندارد.

2. شماره تأمین اجتماعی بهعمد یا غیر عمد فاش میشود.

3. خود تأمینی توسط تجارت به کار نمیآید.

بدیهی است، که همه کسبوکارها اطلاعات را افشا نمیکنند.

بااینحال، بسیاری از کسبوکارها از چرخه امنیت اطلاعات و امنیت تجارت الکترونیک بهعنوان یک اولویت بالا تبعیت نمیکنند تا زمانی که یک رویداد اتفاق میافتد.

در نظر آنها یک فایروال بهترین خط دفاع است و بهاندازه کافی برای تأمین امنیت شبکه داخلی (اینترنت) تلاش نمیکنند. [2]

9-خطرات امنیتی جدید و حفظ حریم خصوصی

علاوه بر مواجه با تهدیدات امنیت تجارت الکترونیک و اینترنت در برنامههای آنلاین، دستگاههای بیسیم به معرفی خطرات جدید و خاصی در محیط تحرک و ارتباطاتی خود میپردازد.

در نظر بگیرید که دستگاههای بیسیم میتوانند شبکههای ad hoc را فرم دهند که در آن مجموعهای از گرههای تلفن همراه نظیر به نظیر با یکدیگر ارتباط برقرار میکنند بدون کمک زیرساخت و با یک زیربنای ثابت.

یکی از معانی شبکههای ad hoc این است که تصمیمگیری شبکه غیرمتمرکز است. درنتیجه، پروتکلهای شبکه تمایل به همکاری میان تمام گرههای شرکتکننده دارند.

دشمن میتواند از این اعتماد فرض به سازش کند و از گره بهرهبرداری کند.

بهعنوانمثال، یک دشمن که یک گره را به خطر انداخته میتواند اطلاعات مسیریابی نادرست را به لایه پایین شبکه انتشار دهد، یا حتی بدتر، تمام مسیریابی از طریق گره خراب به خطر بیافتد.

بهطور مشابه، کاربران تلفن همراه نیز از طریق بسیاری از سلولهای مختلف هدایت میشوند، شبکههای ad hoc، مرزهای اداری، و امنیت دامنه.

اگر ارتباط از دست یک دامنه به بعدی برود، تنها با خراب شدن یک دامنه، دامنه بهطور بالقوه میتواند دستگاههای بیسیم را از طریق دریافت مخرب و اطلاعات غلط یا انکار ساده سرویس به خطر بیندازد.

اهداف میتوانند به مهاجمان در شبکههای بیسیم بهسادگی با رومینگ از طریق منطقه مهاجم بیایند.

دستگاههای بیسیم بهطور بالقوه از شبکههای غیرقابلاعتماد مختلف که مشتق شده است و خدمات دادهای مبادله شده است عبور کنند.

اطلاعات را میتوان به سرقت برد و یا بدون اطلاع به کاربر نهایی تغییر داد. معاملات را میتوان قطع و پسازآن دوباره برقرار کرد.

اغلب میتوان بدون احراز هویت اصولی بهسادگی "بهروزرسانی" یک مرورگر را برای برقراری ارتباط خطرناک معرفی کرد.

برقراری مجدد اتصالات و معاملات بدون احراز هویت اصول در هر دو طرف از معاملات میتواند خطرناک باشد. درخواستها میتواند هدایت شوند و کدهای مخرب پنهانی دانلود شوند.

بسیاری از وبسایتها در حال حاضر بهصورت مقابله با شکست سرویس متناوب، در معمولترین اتصالات بیسیم پیکربندیشدهاند.

بیشتر واسطهای پیادهسازی لایه امن سوکت (SSL) و یا همتای بیسیم خود (WTLS) انجام احراز هویت اصولی دوباره و یا مجدداً گواهی یک بار اتصال را بررسی نمیکنند.

مهاجم میتواند از این آسیبپذیری به نفع خود در شبکههای بیسیم استفاده کند.

هکرهای مضر میتوانند از اتصالات بیسیم سازش حتی بدون بهرهبرداری موقت شبکههای همکار در لایه انتقال سوءاستفاده کنند.

مسافران خطوط هوایی را در نظر بگیرید که سهام خود را در اطراف فرودگاه در طول زمان انتظار بررسی میکنند و معاملات خود را از طریق شبکه بیسیم و بدون رمز تلفن همراه خود انجام میدهند.

یک هکر مخرب میتواند با نزدیکترین خدمات راهنمای نامگذاری (DNS) سرور سازش کند و مسیرهای درخواست وب مسافر و علاقهمندیهای مالی سایت خود را آنلاین کند و همه درخواستها را به سایت هکرهای مخرب بفرستد.

ازآنجاکه DNS امن شده بهطور گسترده مستقر نیست، در شبکههای بیسیم هم، اجرای حمله فرد میانی (man-in-the-middle) بسیار دشوار نیست.

با یک نگاه یکسان و با یک وبسایت بهآسانی صفحات وبسایت موردنظر بارگذاری میشوند.

بخش موذی از حمله بااحتیاط به تغییر اطلاعات بهصورت پویا مانند سهام منتقلشده به نفع دستگاه مخرب و به ضرر کاربر نهایی میپردازد.

رسانههای بیسیم نیز پوشش بسیار عالی برای کاربران مخرب فراهم میکند.

کاربران دستگاههای بیسیم بهدشواری ردیابی میشوند به دلیل اینکه دستگاههای بیسیم در پرسه زدن در مناطق بیسیم، هیچ نقطه ثابت جغرافیایی ندارند، و میتواند بهراحتی بهصورت آنلاین و آفلاین کار کنند.

بهعنوان یک نتیجه، بهاحتمالزیاد حملات از دستگاههای بیسیم برای حمله به شبکههای ثابت راهاندازی میشوند، بهویژه هرچه توانایی این دستگاههای بیسیم رشد میکند و افزایش مییابد خطرات آنها بیشتر میشوند.

خطر منحصربهفرد دیگر برای دستگاههای تلفن همراه خطر ابتلا به از دست دادن و یا سرقت است.

بدون امنیت تجارت الکترونیک محیط فیزیکی ارائهشده توسط ساختمانها، قفلها و نگهبانان دستگاههای محاسبات همراه در معرض خطر سرقت و از دست رفتن هستند، بهویژه با توجه بهاندازه کوچک خود آنها.

اگر دادهها بر روی یک دستگاه نابجا ذخیره شده باشند باید غیرقابل تعویض و جابجایی و یا اختصاصی باشند، خطرات دیگر از دست رفتن دستگاهی با اینترنت فعال شامل توانایی برای دستگاههای ردیاب برای دسترسی به سیستمهای اختصاصی، ازجمله سرورهای ایمیل و فایلهای سیستم است.

یکی از مشکلات کلیدی مشکلات با نسل فعلی دستگاههای دستی در فقدان مکانیسمهای خوب برای تأیید هویت یک کاربر خاص در حال اتصال به یک دستگاه خاص است.

علاوه بر موضوع امنیت، برنامههای کاربردی موبایل نیز به معرفی حفظ حریم خصوصی جدید میپردازند که خطراتی را برای کاربران نهایی دارد.

ابتدا در نظر بگیرید که اکثر کاربران در حال حاضر از دستگاههای سلولی بیسیم خود تلفنهای همراه،PDA ها، و غیره استفاده میکنند.

و درنتیجه، کاربران خیلی بیشتر و راحتتر از ماشینهای شرکتها اطلاعات شخصی خود را در این دستگاهها وارد میکنند تا توسط کارفرمایان اطلاعات خود را تحت نظارت آنها قرار ندهند.

از طریق یک دستگاه اتصال به اینترنت، حفظ حریم خصوصی دادههای کاربران و فعالیتهای وب درخطر است.

مردم بهطور فزاینده آگاه هستند که بازاریابی عمده و اشتراک دادهها توسط شرکتهایی مانند DoubleClick و Engage با استفاده از وب آنلاین کاربران و از طریق کوکیها با شناسه منحصربهفرد انجام میگیرد.

در وب بیسیم، قطعاً امکان ردیابی استفاده از وب و حتی استفاده از پروفایل امکانپذیر است.

در ماه مارس سال 2000، گفتمانی بود که شرکت AT & T و Sprint PCS تعداد کاربران تلفن را به وبسایتهایشان از طریق تلفن مبتنی بر وب بیسیم قابلدسترسی کرده بودند.

درنتیجه، این وبسایت هماکنون میتواند کاربران نهایی را توسط شناسایی اطلاعات شخصی مانند شماره تلفن را پیگیری نمایند و اعضای آن همچنین میتوانند بهطور بالقوه از شماره تلفن آنها برای تبلیغات آفلاین هم استفاده کنند.

خطرات حفظ حریم خصوصی از دستگاههای بیسیم اینترنت فعال فراواناند.

بسیاری از برنامههای تجارت موبایل از ترجیحات و علاقهمندیهای شخصی برای ارائه خدمات ارزشافزوده استفاده میکنند.

با مشخص شدن غذاهای موردعلاقه خود، برای مثال، یک سرویس آنلاین میتواند از اطلاعات آنها برای رستورانهای ناآشنا در شهرستانها استفاده کند و تبلیغات را در موبایلها دانلود کند.

خدمات مکان محور، تواناییهایی را برای وبسایتهای آنلاین، ازجمله بازاریابان، برای تعیین موقعیت جغرافیایی خود با درجهای از دقت ارائه میدهد.

با ترکیب این دادهها، بازاریاب آنلاین نهتنها تنظیمات شخصی کاربر مانند آشپزی و موسیقی را میداند، بلکه موقعیت جغرافیایی دقیق کاربر در تمام زمانها را نیز میفهمد.

در نظر بسیاری افراد این خدمات ارزشافزوده هستند، درحالیکه دیگران در نظر دارند این اطلاعات را به مهاجمان بدهند.

درنهایت، در نظر بگیرید که محدودیتهای فیزیکی دستگاههای دستی آن را کاربران بعید میکنند که با زمان و پهنای باند محدود خود وقت خود را صرف دانلود و خواندن اصطلاحات مخصوص یک صنف قانونی در سیاست حفظ حریم خصوصی بر روی یک صفحهنمایش کوچک خود کنند.

بنابراین، برای حفظ حریم خصوصی ارسال سیاستها به وبسایتهای بیسیم کافی نخواهد بود، و شخص شاید یک مورد مناسب راهحل پروتکل P3P(Platform for Privacy Preferences Project) نوع اتوماتیک برای رسیدن توافق بر سر سیاست حفظ حریم خصوصی و رسیدن تنظیمات آن به اطلاع کاربران از طریق اقدام برای جلب توافق آنها باشد.

بهطور خلاصه، سیستمهای تجارت الکترونیک همراه به معرفی امنیت و خطرات حریم خصوصی جدیدی فراتر ازآنچه در حال حاضر در سیستمهای دسکتاپ تجارت الکترونیک وجود داشته پرداختهاند.

با استفاده از دستگاههای بیسیم برای تجارت موبایل آسیبپذیریهای جدید به وجود آمده و بهطور بالقوه نشاندهنده یک پیوند جدید و ضعیف در تجارت الکترونیک ازنظر امنیت است.

ازآنجاکه حمله تمایل به بهرهبرداری از ضعیفترین حلقه در زنجیره دارد، خطرات امنیتی از دستگاههای بیسیم باید بهدقت تجزیهوتحلیل شوند. [1]

10-نتیجهگیری

صنعت تجارت الکترونیک در حال توجه به مسائل امنیتی در شبکه اینترنت است. راهنماییهایی برای داشتن سیستمها و شبکههای امن برای اجرا در سیستمهای تجارت الکترونیک وجود دارد.

آموزش مشتریان در مورد مسائل امنیتی هنوز در مراحل ابتدایی است. اما ثابت میکند که یکی از مهمترین اجزای معماری در امنیت تجارت الکترونیک است.

برنامههای اسب تروجان در مقابل سیستمهای مشتریان قرارگرفته و بیشترین و بدترین نوع حمله در تجارت الکترونیک است.

زیرا آنها میتوانند احراز هویت نشوند. مکانیزم های احراز هویت در تجارت الکترونیک را دور بزنند.

این برنامهها میتوانند روی کامپیوترهای راه دور نصب شوند. برنامههای آموزشی، راهبردی هم بسیار حیاتی هستند. زیرا آگاهی از امنیت برای استفاده از اینترنت برای عموم ضروری است.

اکثر کاربران آنلاین IT امروز نگرانی جدی در مورد حفظ حریم خصوصی و امنیتی خود درحالیکه خرید در اینترنت را انجام میدهند دارند.

آنها همچنین در مورد ایمنی و محرمانه بودن اطلاعات خود نگران هستند.

کاربران IT نهتنها اعتمادبهنفس در استفاده از فنآوری را از دست دادند بلکه آنها امید بسیار کمی دارند که دولت قادر به کاهش میزان قابلتوجهی نگرانیهای خود را در آیندهای نزدیک باشد.

اکثریت کاربران آنلاین معتقد بودند که پیشرفت در تکنولوژی رمزنگاری و امنیت ویژگیهای دیگری هستند که برای حذف نگرانیهای امنیتی و حریم خصوصی مفیدند.

فراهم آوردن سختافزار و نرمافزار نیز لازم است تا حریم خصوصی و امنیت کاربران را بالا ببرد.

این مطالعه نتیجه میگیرد که امروزه برای هر سه خریدار از اینترنت، هفت تن دیگر هستند که بیشازحد نگران فروشگاه روی اینترنت هستند.

این صراحتاً نشان میدهد که 70 درصد از شرکتکنندگان نشان میدهند که اگر از حریم خصوصی و امنیت روی وب مطمئن باشند، قطعاً از فروشگاه آنلاین خرید میکنند.

پیام در اینجا ساده است: برای یک کسبوکار مبتنی بر وب برای زنده ماندن و تلاش، باید اطمینان حاصل شود که از حریم خصوصی و امنیت مشتریان محافظت میشود.

این مانع امنیت تجارت الکترونیک باید توسط همه احزاب ازجمله دولت، فروشندگان، و سازمان موردتوجه قرار گیرد.

نویسنده: سرکار خانم ملیحه رودباری از دانش پذیران دوره دوم تربیت کوچ حرفهای کسبوکار ویدان

منابع:

[1]. ANUP K. Ghosh, Tara M. SWAMINATHA, “software security and privacy risks in mobile e-commerce”, in: communications of the ACM February 2001/vol.44.no.2 [2]. Randy C. MARCHANY, Joseph G. TRONT, “e-commerce security issues”, in: proceedings of the 35th Hawaii international conference on system sciences-2002 IEEE [9]. JAMES B.D. JOSHI, WALID G. AREF, ARIF GHAFOOR, EUGENE H. SPAFFORD, “SECURITY MODELS FOR WEB-BASED APPLICATIONS”, in: communications of the ACM February 2001 [5]. GODWIN J. UDO, “PRIVACY AND SECURITY CONCERNS MAJOR BARRIERS FOR E-COMMERCE: SURVEY STUDY”, IN: INFORMATION MANAGEMENT COMPUTER SECURITY 9/4[2001] 165-174 MCB UNIVERSITY PRESS [ISSN 0968-5227] [12]. BHAVANI THARAISINGHAM, CHRIS CLIFTON, AMAR GUPTA, ELISA BERTION, ELENA FERRARI, “DIRECTIONS FOR WEB AND E-COMMERCE APPLICATIONS SECURITY”, IN: WORKING PAPER 4259-02 OCTOBER 2002 [11]. A SENGUPTA, C MAZUMDAR and M S BARIK, “e-Commerce security – A life cycle approach”, in: S¯adhan¯a Vol. 30, Parts 2 & 3, April/June 2005, pp. 119–140. © Printed in India